vinadm.blogspot.com

2.11.16

Как подлкючиться к виртуальной машине VirtualBOX по RDP

Включаем удаленный доступ на виртуальной машине.

Открываем VirtualBox

Выбираем виртуальную машину и нажимаем настроить.

Выбираем раздел Дисплей > Удаленный доступ.

Ставим чекбокс включить сервер удаленного доступа.

Порт сервера: 3389

Метод аутентификации: Нет авторизации

Время ожидания аутентификации: 5000 мс

Нажимаем ОК

Включаем Сетевой Мост в настройках сетевого адаптера

Открываем VirtualBox.

Выбираем виртуальную машину и нажимаем настроить.

Открываем раздел Сеть.

Ставим чекбокс включить сетевой адаптер.

Тип подключения выбираем: Сетевой мост.

Нажимаем ОК

Включаем виртуальную машину.

Смотрим ip адрес виртуальной машины

win+R>cmd>ipconfig

Настройка доступа к виртуальной машине по RDP

1. Переходим в раздел Virtual Machines, выбираем необходимую ВМ, нажимаем кнопку Details.

2. Переходим на вкладку Hardware, в разделе NICs в пункте Network смотрим и запоминаем выбранный для ВМ IP-адрес, в данном случае это 192.168.100.5.

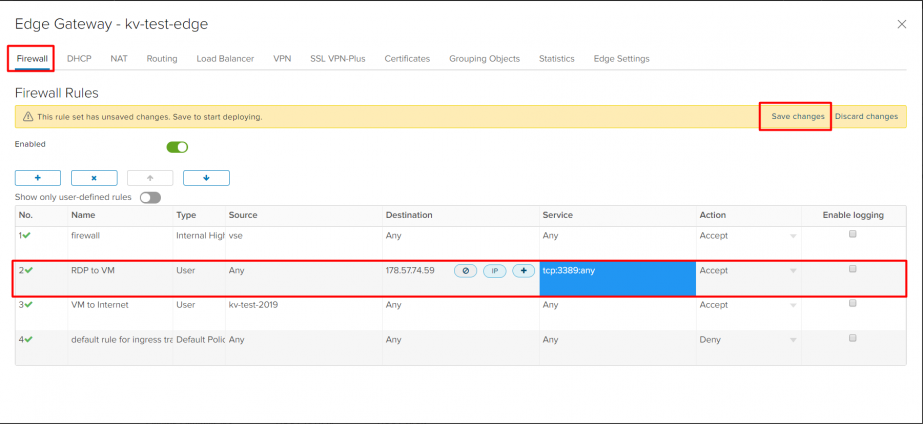

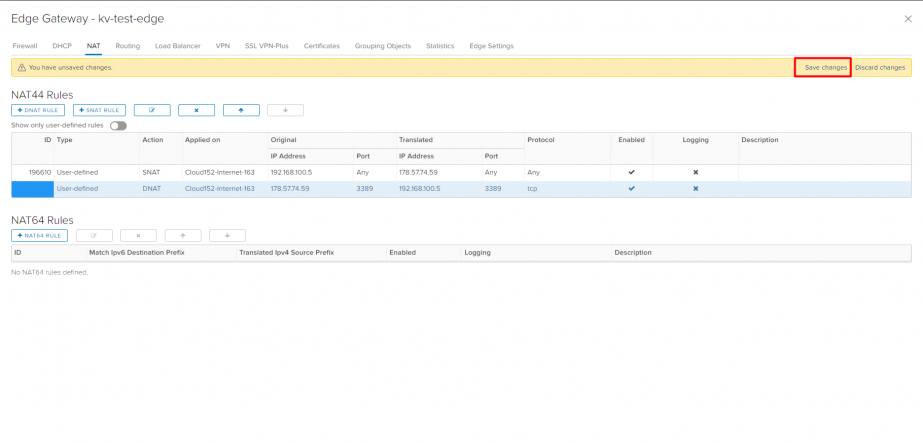

3. Далее, необходимо настроить правила NAT и Firewall на NSX Edge, к которому подключена выбранная ВМ. Переходим в раздел Networking, пункт Edges, выбираем необходимый Edge. Ниже отобразятся его основные свойства. В разделе Sub-allocated IP Addresses выбираем адрес, через который будет осуществляться доступ к ВМ, и запоминаем его. В данном случае это 178.57.74.59. Нажимаем кнопку Configure services.

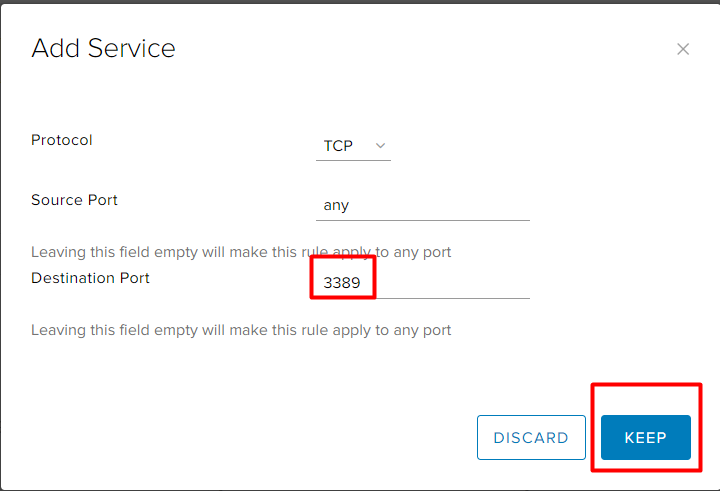

4. В открывшемся окне выбираем вкладку Firewall, нажимаем кнопку + для создания нового правила. Заполняем необходимые поля и нажимаем Save changes:

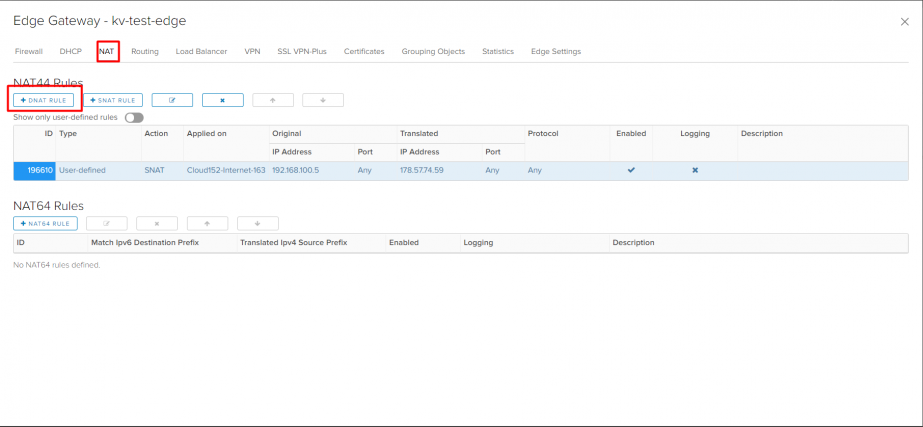

5. Переходим на вкладку NAT. В разделе NAT44 Rules нажимаем кнопку + DNAT RULE.

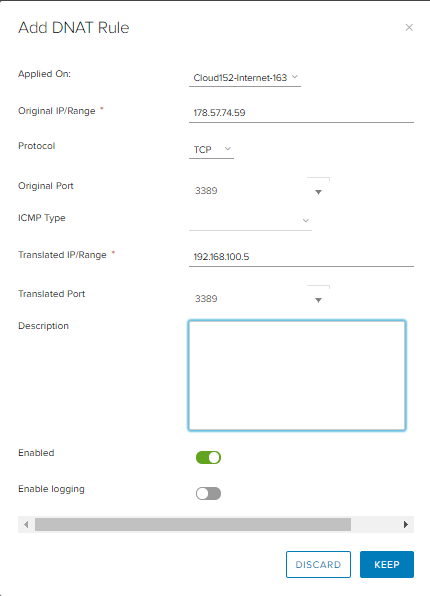

6. Заполняем параметры правила в появившемся окне и нажимаем кнопку KEEP. После того, как окно закроется, нажимаем Save changes:

7. Проверяем: подключаемся клиентом RDP к IP-адресу, выбранному нами на шаге 3, – это 178.57.74.59.

Загрузка виртуальной машины rdp

VirtualBox позволяет работать с удаленными виртуальными машинами, т.е. если виртуальная машина будет работать на одной машине, а управляться со второго компьютера, также как если бы она работала на этом втором компьютере.

Для максимальной гибкости, начиная с VirtualBox 4.0, в VirtualBox удаленный дисплей машины представлен посредством в виде интерфейса расширения под названием VirtualBox Remote Desktop Extension (VRDE). Базовый свободный пакет VirtualBox поставляется только с этим интерфейсом, а работа с ним может осуществляться через пакеты расширения сторонних разработчиков, которые могут устанавливаться отдельно от базового пакета. См. раздел “Установка VirtualBox и модулей расширений”.

Oracle предоставляет поддержку VirtualBox Remote Display Protocol (VRDP) в пакете расширения VirtualBox. При установке этого пакета, VirtualBox версии 4.0 и выше предоставляет работу VRDP в виде бинарной версии как (не свободной) и до версии VirtualBox 4.0.

VRDP является обратно совместимым расширением Microsoft Remote Desktop Protocol (RDP). Обычно с удаленной машины посылается обновление графического вывода и звука клиенту, а события клавиатуры и мыши посылаются серверу. В результате вы можете использовать стандартных клиентов RDP для управления удаленными ВМ.

По умолчанию VRDP отключен, даже если установлен пакет расширений. Его можно просто включить в диалоговом окне настроек ВМ на вкладке «Дисплей» (см. раздел “Настройки дисплея”) или с помощью VBoxManage :

Если вы используете VBoxHeadless (описывается ниже), VRDP поддержка будет автоматически включена, т.к. VBoxHeadless не имеет других способов работы с ним.

RDP клиенты сторонних разработчиков

Поскольку VRDP обратно совместим с RDP, то вы можете использовать любо RDP клиент для подключения к удаленной виртуальной машине (пример следует ниже). Для этого вы должны указать IP адрес вашей хост системы (не виртуальной машины!) в качестве сервера, а также номер порта который использует RDP сервер.

Фактический номер порта используемый в работающей ВМ может быть получен командой VBoxManage showvminfo или в графическом интерфейсе на вкладке «Детали» в диалоговом окне «Информация о сессии», которое открывается через меню «Машина» окна ВМ.

Здесь приведены примеры использования наиболее популярных RDP клиентов:

Замените «1.2.3.4» IP адресом хоста и число 3389 номером порта, если вы используете другой.

Замечание

Для rdesktop, используйте командную строку, так как указано ниже:

Еще раз напомним, замените «1.2.3.4» IP адресом хоста и 3389 номером порта, если вы используете другой. Элемент «rdp:/» требуется для переключения krdc в режим использования RDP.

VBoxHeadless, сервер удаленного рабочего стола

Вы можете использовать командную строку

Вы можете использовать VBoxHeadless напрямую:

Для использования VRDP сервером настроек из конфигурации ВМ используйте команду:

Шаг за шагом: создание виртуальной машины на автономном сервере (headless server)

Установленный VirtualBox на хост сервере с поддерживаемой операционной системой. Пакет расширений VirtualBox должен быть установлен на VRDP сервере (см. предыдущий раздел). В нашем примере, мы будем рассматривать Linux сервер.

Файл ISO на сервере с программой установки гостевой ОС (мы будем использовать Windows XP в данном примере);

терминальное соединение с хостом, что бы иметь доступ к командной строке (посредством ssh );

Клиент RDP на удаленном рабочем компьютере; см. Раздел “RDP клиенты сторонних разработчикоав”.

Заметем еще раз, что компьютер, который мы используем является автономным сервером и на нем нам не нужны ни Qt, ни SDL, ни X Window система.

На автономном сервере создаем новую виртуальную машину:

Установим необходимые настройки ВМ, требующиеся устанавливаемой гостевой ОС. Например:

Создаем виртуальный жесткий диск для ВМ (в данном случае, размером 10GB):

Добавим IDE Controller к новой ВМ:

Установим созданный ранее VDI файл первым виртуальным жестким диском для новой ВМ:

Подключим ISO файл с загрузочным образом диска установки ОС, которую мы хотим установить позже в виртуальной машине:

Запустите виртуальную машину используя VBoxHeadless:

Если все пройдет успешно, вы увидите сообщение об авторских правах. Иначе вы вернетесь в командную строку, если что то пойдет не так.

Вы должны увидеть процедуру установки вашей гостевой ОС в окне клиента RDP.

Удаленные USB

Что бы сделать удаленные USB устройства доступными в ВМ, rdesktop-vrdp необходимо запустить так как указано ниже:

RDP аутентификация

Метод «null/ Нет авторизации» означает отсутствие какой либо аутентификации; любой клиент может подключиться к VRDP серверу, а следовательно к виртуальной машине. Это конечно, не безопасно и он рекомендуется только для частных/ локальных сетей.

Метод «external/ Внешняя» предусматривает внешнюю аутентификацию посредством специальной библиотеки аутентификации. По умолчанию VirtualBox поставляется с двумя такими библиотеками:

На хостах Linux, VBoxAuth.so аутентификация пользователей происходит посредством системы PAM на хосте.

На хостах Windows, VBoxAuth.dll аутентификация происходит с помощью системы WinLogon хоста.

На Mac OS X, VBoxAuth.dylib использует directory service хоста. [33]

Другими словами, метод «external» позволяет производить аутентификацию пользователей посредством существующего механизма аутентификации на хост системе по умолчанию. Доступ разрешается любому пользователю прошедшему аутентификацию, т.е. имя пользователя не обязательно должно соответствовать пользователю запустившего ВМ.

Дополнительная библиотека VBoxAuthSimple выполняет аутентификацию через указанный настройки в разделе «extradata» XML файла настоек виртуальной машины. Это наиболее простой механизм аутентификации, который не зависит от гостевой системы (см. ниже). Требуются выполнить следующие шаги:

Включить VBoxAuthSimple командой:

Для включения библиотеки в нужной ВМ, вы должны переключить аутентификацию на внешнюю:

Замените именем ВМ или UUID.

Вы должны настроить пользователей и пароли, путем записи элементов в extradata виртуальных машин. Так как в разделе «extradata» в файле настроек XML пароль хранится в виде текста, то VirtualBox использует hashes для шифрования паролей. Необходимо использовать следующую команду:

Замените именем ВМ или ее UUID, именем пользователя которому будет разрешен вход и зашифрованным паролем. Например, для получения зашифрованного значения для пароля «secret», вы можете использовать команду:

Будет выведено значение

Теперь вы можете использовать команду VBoxManage setextradata для сохранения этого значения в «extradata» виртуальной машины.

В примере ниже, устанавливается пароль «secret» для пользователя «john» в виртуальной машине «My VM» :

Наконец, метод аутентификации «guest/гостевой» выполняет проверку с помощью специальной компоненты поставляемой с гостевыми дополнениями; поэтому, аутентификация не выполняется на хосте, а используется с помощью гостевых пользовательских акаунтов.

Этот метод в настоящее время все еще тестируется и официально не поддерживается.

В добавок к методам описанным выше, вы можете заменить модуль по умолчанию в методе «external» любым другим модулем. Для этого, VirtualBox предоставляет интерфейс который позволяет написать вам собственный аутентификационный модуль. Детали вы можете получить VirtualBox Software Development Kit (SDK); см. Глава 11, Программный интерфейс VirtualBox.

RDP шифрование

Передаваемые данные RDP протокола шифруются алгоритмом на базе RC4 симетричного шифра (длинна ключа до 128bit). Ключ RC4 обновляется с регулярным интервалом (каждые 4096 пакетов).

RDP обеспечивает различных методы аутентификации:

Ранее, использовалась RDP4 аутентификация, при которой RDP клиент не выполняет никаких проверок безопасности при подключения к серверу. Данный протокол уязвим к атакам вида «человек в середине» (man in the middleб MITM), т.е. RDP4 аутентификация не безопасно и не должна использоваться.

При аутентификации через RDP5.1 используется сертификат сервера и открытый публичный ключ у клиента. В данном случае подтверждается подлинность сервера соответствующим закрытым ключом. Однако, поскольку этот устойчивый к взлому открытый ключ стал доступен всем несколько лет назад, то и RDP5.1 аутентификация также считается не безопасной.

Аутентификация RDP5.2 использует Enhanced RDP Security, это означает, что для безопасного соединения используется внешний протокол безопасности. RDP4 и RDP5.1 используют Standard RDP Security. VRDP сервер поддерживает Enhanced RDP Security и использует для передачи серверного сертификата протокол TLS.

Свойство Security/Method VRDE используется для задания метода безопасности соединений. Допустимые значения:

В следующем примере разрешается использование соединений Standard и Enhanced RDP Security:

Сервер должен быть настроен для доступа к нужным файлам:

Мультисессионные соединения с VRDP

Сервер RDP VirtualBox позволяет производить одновременное подключение нескольких различных клиентов к одной и той же работающей ВМ. Все подключенные клиенты используют один и тот же экран, используют одну мышь и клавиатурный фокус ввода. Это похоже на то, как если бы несколько людей работали за одним компьютером в одно и то же время, поочередно печатая на клавиатуре.

Следующая команда включает режим множественных соединений:

Множественные удаленные мониторы

Для получения доступа к двум и более удаленным дисплеям ВМ вы должны включить мультисессионный режим VRDP (см. раздел “Multiple connections to the VRDP server”).

Перенаправление видео VRDP

Начиная с версии VirtualBox 3.2, VRDP сервер может перенаправлять видео поток из гостевой системы клиенту RDP. Видео (Video frames) сжимается с помощью алгоритма JPEG, который обеспечивает более высокую степень сжатия, чем стандартный метод RDP (bitmap compression methods). Это приводит к увеличению степени сжатия и уменьшению качества видео.

VRDP сервер автоматически определяет поток видео в госте по частоте обновлений прямоугольных областей. Поэтому, данный метод работает в любой гостевой ОС, без использования дополнительных программных средств в госте; в частности установка гостевых дополнений не требуется.

Следующая команда включает перенаправление видео :

Качество видео потока задается значением от 10 до 100 в процентах, представляя уровень JPEG сжатия (малые значения означают более низкое качество, но более высокую степень сжатия). Качество может быть задано командой:

VRDP настройки

В VirtualBox 4.0 можно для VRDP сервера отдельно отключить вывод на дисплей, ввод клавиатуры, мыши, звука, удаленных устройств USB или буфера обмена.

Следующая команда изменяет соответствующие настройки сервера:

Для повторного включения этих функций используется те же команды без конечной цифры 1. Например:

Эти свойства появились в VirtualBox 3.2.10. Однако, в версиях 3.2.x, нужно было использовать следующие команды:

Для повторного включения этих функций используется те же команды без конечной цифры 1. Например:

Телепортация

Миграция производится через сеть TCP/IP; для источника и цели необходимо только назначить согласовать порты TCP/IP, которые указываются в настройках миграции.

В настоящее время, имеется несколько требования для реализации миграции:

На целевом хосте, вы должны настроить виртуальную машину с точно такими же виртуальными аппаратными составляющими как и на источнике. Это не относится к описательным настройкам, таким как наименование ВМ, но очевидно что для работы миграции целевая машина должна иметь такой же размер памяти. В противном случае миграция завершится с ошибкой.

Обе виртуальных машины должны иметь общую систему хранения данных (использовать один и тот же жесткий диск, дисковод и/или образ CD/DVD). Это значит, что они обе должны использовать один iSCSI targets или хранилище виртуальных носителей должны находиться в сети и они обе должны иметь доступ к нему через NFS или SMB/CIFS.

Это означает также, что виртуальная машина источник и машина цель не должны иметь снимков состояний.

Далее выполняются следующие шаги:

На целевом хосте, виртуальная машина настраивается на ожидание запроса миграции. Это выполняется командой VBoxManage :

где это имя виртуалбной машины на целевом хосте, а

это номер порта TCP/IP используемый обоими хостами. Например, используете 6000. Детали в разделе “Teleporting settings”.

Запустите ВМ на целевом хосте. Вы увидите, что вместо обычного запуска будет показан диалоговое окно выполнения процесса, указывающее что выполняется ожидание поступления запроса миграции.

где имя виртуальной машины источника (машина которая в настоящее время работает), имя хоста или IP адрес целевого хоста на котором машина ожидает запроса миграции, а

должен иметь тот же номер, что и указанный в команде выше для целевого хоста. Детали в разделе “VBoxManage controlvm”.

Для тестирования, вы можете также выполнять миграцию на одном хосте; в данном случае, в качестве имени хоста укажите «localhost» для хоста источника и целевого хоста.

Замечание

[33] Поддержка для Mac OS X была добавлена в версии 3.2.

создание RDP-подключения к Windows виртуальной машине с помощью Azure бастиона

в этой статье показано, как безопасно и без проблем создать RDP-подключение к Windowsным виртуальным машинам, расположенным в виртуальной сети Azure, напрямую через портал Azure. Когда вы используете Бастион Azure, вашим виртуальным машинам не требуется клиент, агент или дополнительное программное обеспечение. вы также можете подключиться к Windows виртуальной машине с помощью SSH. дополнительные сведения см. в статье создание SSH-подключения к Windows виртуальной машине.

Бастион Azure обеспечивает безопасное подключение ко всем виртуальным машинам в виртуальной сети, в которой он подготовлен. Бастион Azure позволяет защитить порты RDP и SSH ваших виртуальных машин от внешних проникновений, обеспечивая при этом безопасный доступ с использованием этих протоколов. Подробнее см. в статье Что такое Бастион Azure?.

Предварительные требования

Прежде чем начать, убедитесь, что вы соответствуете следующим критериям:

Виртуальная сеть с хостом Бастиона Azure уже установлена.

Виртуальная машина Windows в виртуальной сети.

Требуемые роли

Порты

чтобы подключиться к виртуальной машине Windows, на виртуальной машине Windows должны быть открыты следующие порты:

Если вы хотите указать значение настраиваемого порта, Azure бастиона необходимо настроить с использованием номера SKU «Стандартный». Номер SKU «базовый» не позволяет указывать настраиваемые порты.

Подключение

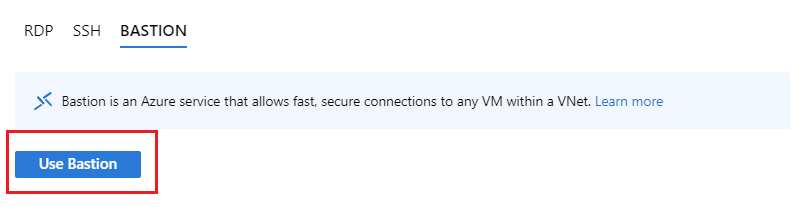

На портале Azure перейдите к виртуальной машине, к которой необходимо подключиться. На странице Обзор выберите Подключиться, затем из раскрывающегося списка выберите Бастион.

Когда вы выберете этот элемент в раскрывающемся списке, появится боковая панель с тремя вкладками: RDP, SSH и «Бастион». Так как бастион был подготовлен для виртуальной сети, вкладка «Бастион» активна по умолчанию. Выберите Использовать бастион.

На странице Подключиться с помощью Бастиона Azure введите имя пользователя и пароль для виртуальной машины, а затем выберите Подключить.

Подключение по RDP к этой виртуальной машине через Бастион будет открываться непосредственно на портале Azure (через HTML5) с использованием порта 443 и службы «Бастион».

Устранение неполадок удаленных подключений к виртуальной машине Azure

Подключение протокола удаленного рабочего стола (RDP) к Windows виртуальной машине Azure (VM) может привести к сбою по разным причинам, из-за чего вы не сможете получить доступ к виртуальному компьютеру. Проблема может быть с службой удаленного рабочего стола на VM, сетевым подключением или клиентом Remote Desktop на вашем хост-компьютере. В этой статье вы можете использовать некоторые из наиболее распространенных методов решения проблем подключения к RDP.

Если вам нужна помощь в любой момент в этой статье, вы можете связаться с экспертами Azure на форумах MSDN Azure и Stack Overflow. Кроме того, вы можете подать инцидент поддержки Azure. Перейдите на сайт поддержки Azure и выберите «Получить поддержку».

Быстрые действия по устранению неполадок

После каждого шага устранения неполадок попробуйте повторно подключиться к VM:

Продолжить чтение, если вам нужны более подробные действия и объяснения. Убедитесь, что локальное сетевое оборудование, например маршрутизаторы и брандмауэры, не блокирует исходящие TCP-порт 3389, как отмечено в подробных сценариях устранения неполадок RDP.

Если кнопка Подключение для вашего VM серым цветом на портале и вы не подключены к Azure с помощью экспресс-маршрута или VPN-подключения к сайту, необходимо создать и назначить вашему VM общедоступный IP-адрес, прежде чем использовать RDP. Подробнее об общедоступных IP-адресах можно узнать в Azure.

Способы устранения неполадок с RDP

Устранение неполадок в VMs, созданных с помощью модели развертывания Resource Manager, можно с помощью одного из следующих методов:

Также можно найти действия по устранению неполадок, созданных с помощью модели развертывания Classic.

Устранение неполадок с помощью портала Azure

После каждого шага устранения неполадок попробуйте снова подключиться к вашему компьютеру. Если вы все еще не можете подключиться, попробуйте следующий шаг.

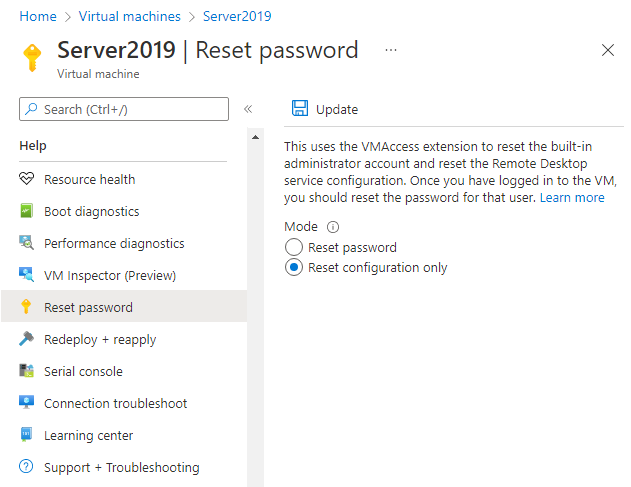

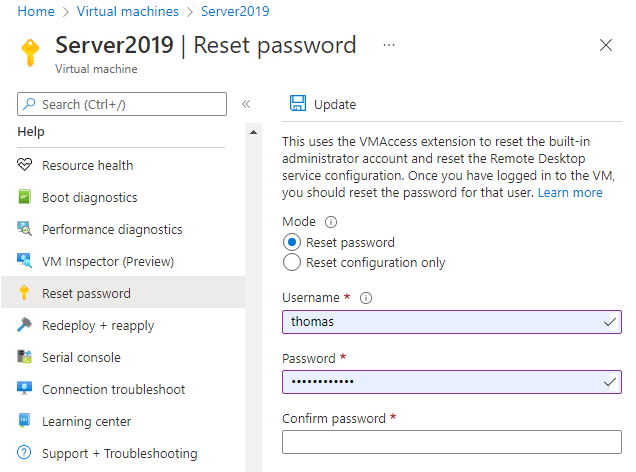

Сброс подключения RDP. Этот шаг по устранению неполадок сбрасывает конфигурацию RDP при отключении удаленных подключений или Windows правила брандмауэра блокируют RDP, например.

Выберите свой VM на портале Azure. Прокрутите области параметров в разделе Справка в нижней части списка. Нажмите кнопку Сброс пароля. Установите режим только для сброса конфигурации и нажмите кнопку Обновление:

Проверка правил группы безопасности сети. Используйте поток IP-адресов, чтобы убедиться, что правило в группе сетевой безопасности блокирует трафик на виртуальную машину или из нее. Вы также можете просмотреть эффективные правила группы безопасности, чтобы убедиться, что правило «Разрешить» NSG существует и имеет приоритет для порта RDP (по умолчанию 3389). Дополнительные сведения см. в дополнительных сведениях: Использование эффективных правил безопасности для устранения неполадок в потоке трафика VM.

Просмотрите диагностику загрузки VM. Этот шаг по устранению неполадок проверяет журналы консоли VM, чтобы определить, сообщает ли VM о проблеме. Не у всех VMs включена диагностика загрузки, поэтому этот шаг по устранению неполадок может быть необязательным.

Конкретные действия по устранению неполадок выходят за рамки этой статьи, но могут указывать на более широкую проблему, затрагиваемую подключением RDP. Дополнительные сведения о просмотре журналов консоли и экрана экрана VM см. в журнале Boot Diagnostics for VMs.

Сброс NIC для VM. Дополнительные сведения см. в дополнительных сведениях о сбросе NIC для Azure Windows VM.

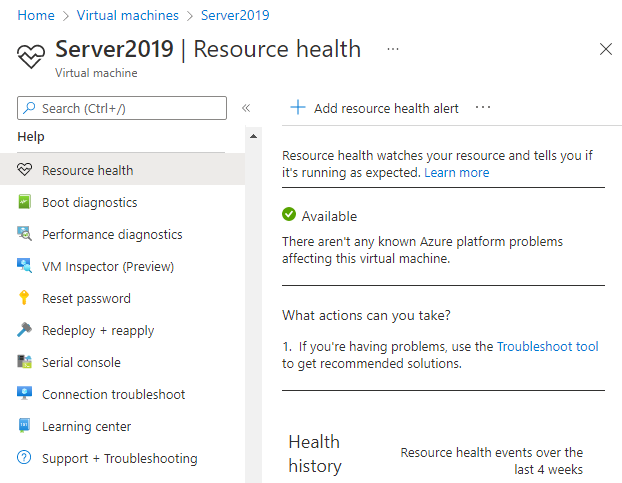

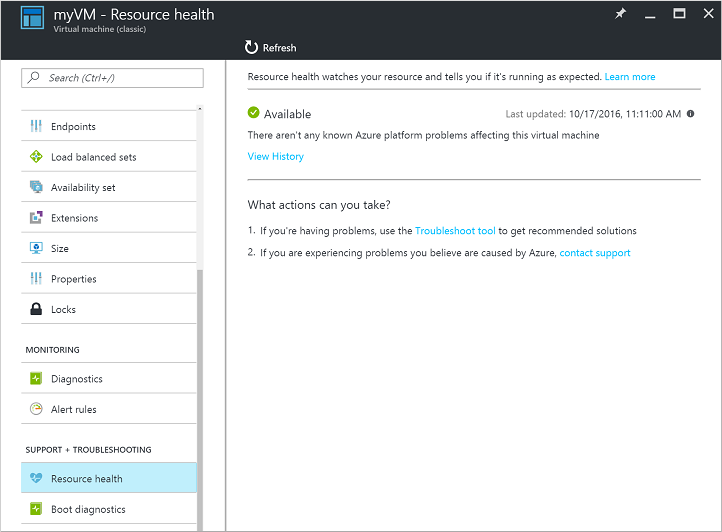

Проверьте состояние ресурсов VM. Этот шаг по устранению неполадок проверяет отсутствие известных проблем с платформой Azure, которые могут повлиять на подключение к VM.

Выберите свой VM на портале Azure. Прокрутите области параметров в разделе Справка в нижней части списка. Нажмите кнопку «Здоровье ресурсов». Здоровые отчеты ОАО как доступные:

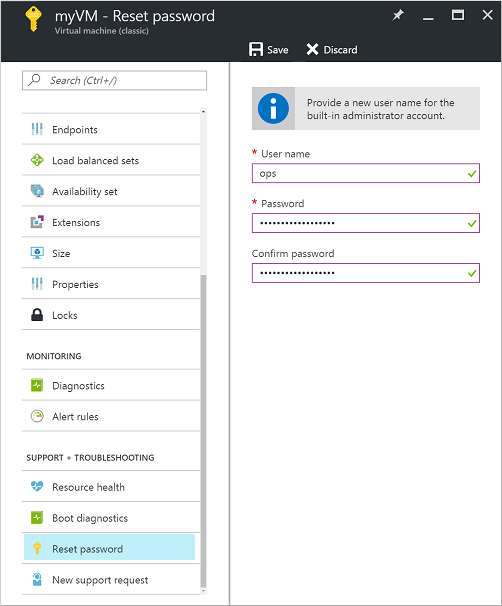

Сброс учетных данных пользователей. Этот шаг по устранению неполадок сбрасывает пароль в учетной записи локального администратора, если вы не уверены или забыли учетные данные. После входа в VM необходимо сбросить пароль для этого пользователя.

Выберите свой VM на портале Azure. Прокрутите области параметров в разделе Справка в нижней части списка. Нажмите кнопку Сброс пароля. Убедитесь, что режим настроен на сброс пароля, а затем введите имя пользователя и новый пароль. Наконец, нажмите кнопку Обновление:

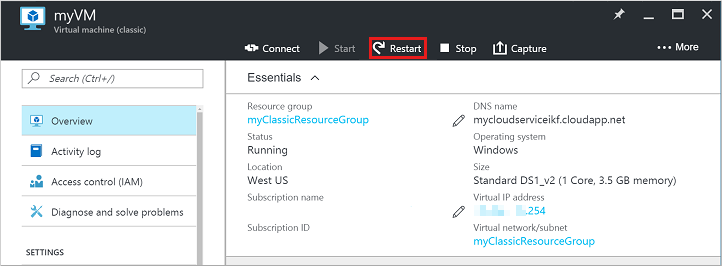

Перезапустите VM. Этот шаг по устранению неполадок может устранить все проблемы, которые возникли у самого VM.

Выберите свой VM на портале Azure и щелкните вкладку Обзор. Нажмите кнопку Перезапуск:

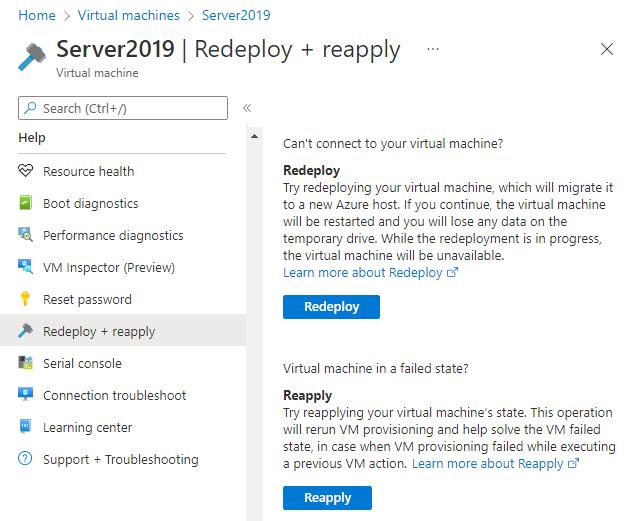

Передиплойте ваш VM. Этот шаг по устранению неполадок перенаправит ваш VM на другой хост в Azure, чтобы устранить все проблемы с платформой или сетевыми сетями.

Выберите свой VM на портале Azure. Прокрутите области параметров в разделе Справка в нижней части списка. Нажмите кнопку Redeploy и нажмите кнопку Redeploy:

После завершения этой операции эфемерные дисковые данные теряются, а динамические IP-адреса, связанные с VM, обновляются.

Проверка маршрутивки. Чтобы подтвердить, что маршрут не препятствует маршруту маршрутов на виртуальную машину или из нее, используйте функцию Next Watcher. Вы также можете просмотреть эффективные маршруты, чтобы просмотреть все эффективные маршруты для сетевого интерфейса. Дополнительные сведения см. в дополнительных сведениях об использовании эффективных маршрутов для устранения неполадок в потоке трафика VM.

Убедитесь, что любой локальной брандмауэр или брандмауэр на компьютере позволяет исходящие TCP 3389 трафика в Azure.

Если у вас по-прежнему возникли проблемы с RDP, вы можете открыть запрос на поддержку или прочитать более подробные концепции и действия по устранению неполадок RDP.

Устранение неполадок с Azure PowerShell

После каждого шага устранения неполадок попробуйте снова подключиться к вашему компьютеру. Если вы все еще не можете подключиться, попробуйте следующий шаг.

Сброс подключения RDP. Этот шаг по устранению неполадок сбрасывает конфигурацию RDP при отключении удаленных подключений или Windows правила брандмауэра блокируют RDP, например.

В этом примере сброшено подключение RDP на VM с именем в расположении и в группе ресурсов с myVM WestUS myResourceGroup именем:

Проверка правил группы безопасности сети. Этот шаг по устранению неполадок проверяет, что у вас есть правило в группе сетевой безопасности для разрешения трафика RDP. Порт по умолчанию для RDP — порт TCP 3389. Правило, разрешаее трафик RDP, не может быть создано автоматически при создании VM.

Теперь просмотреть правила, настроенные для этой группы сетевой безопасности. Убедитесь, что существует правило, позволяя TCP-порту 3389 для входящие подключения следующим образом:

Если у вас нет правила, которое разрешает трафик RDP, создайте правило Группы сетевой безопасности. Разрешить TCP-порт 3389.

Сброс учетных данных пользователей. Этот шаг по устранению неполадок сбрасывает пароль в учетной записи местного администратора, указываемой при неуверении или забытых учетных данных.

Теперь обновите учетные данные в своем VM. В следующем примере обновляются учетные данные на VM с именем в расположении и в группе ресурсов с myVM WestUS myResourceGroup именем:

Перезапустите VM. Этот шаг по устранению неполадок может устранить все проблемы, которые возникли у самого VM.

В следующем примере перезапуска VM, названного myVM в группе ресурсов с именем: myResourceGroup

Передиплойте ваш VM. Этот шаг по устранению неполадок перенаправит ваш VM на другой хост в Azure, чтобы устранить все проблемы с платформой или сетевыми сетями.

В следующем примере передиплогается VM с именем в расположении и в группе ресурсов с myVM WestUS myResourceGroup именем:

Проверка маршрутивки. Чтобы подтвердить, что маршрут не препятствует маршруту маршрутов на виртуальную машину или из нее, используйте функцию Next Watcher. Вы также можете просмотреть эффективные маршруты, чтобы просмотреть все эффективные маршруты для сетевого интерфейса. Дополнительные сведения см. в дополнительных сведениях об использовании эффективных маршрутов для устранения неполадок в потоке трафика VM.

Убедитесь, что любой локальной брандмауэр или брандмауэр на компьютере позволяет исходящие TCP 3389 трафика в Azure.

Если у вас по-прежнему возникли проблемы с RDP, вы можете открыть запрос на поддержку или прочитать более подробные концепции и действия по устранению неполадок RDP.

Устранение неполадок, созданных с помощью модели развертывания Classic

Классические VMs будут отменены 1 марта 2023 г.

Если вы используете ресурсы IaaS из ASM, выполните миграцию до 1 марта 2023 г. Мы рекомендуем вам сделать переключатель быстрее, чтобы воспользоваться многими улучшениями функций в Azure Resource Manager.

Дополнительные сведения см. в дополнительных сведениях о переносе ресурсов IaaS в Azure Resource Manager до 1 марта 2023 г.

После каждого шага устранения неполадок попробуйте повторно подключиться к VM.

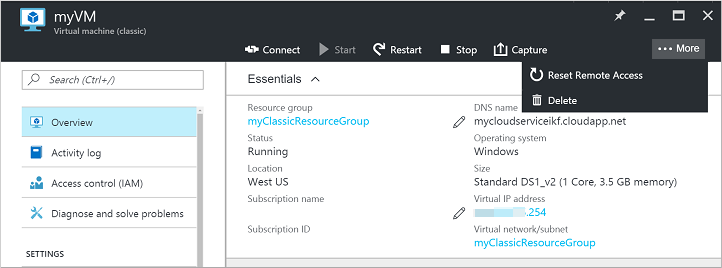

Сброс подключения RDP. Этот шаг по устранению неполадок сбрасывает конфигурацию RDP при отключении удаленных подключений или Windows правила брандмауэра блокируют RDP, например.

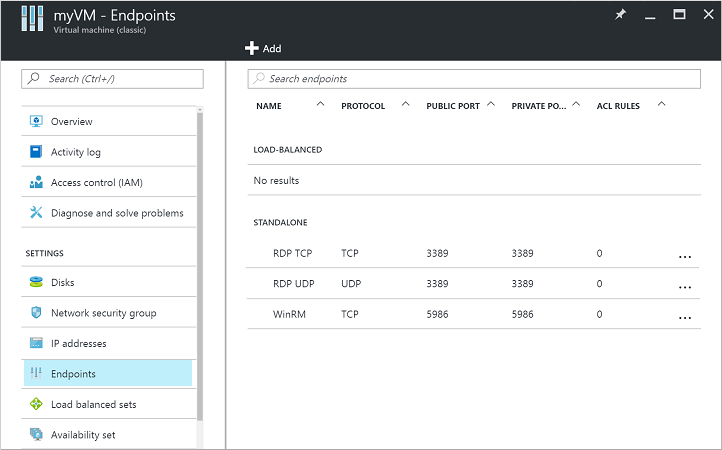

Проверка конечных точек облачных служб. Этот шаг по устранению неполадок проверяет, что в облачных службах есть конечные точки, разрешающие трафик RDP. Порт по умолчанию для RDP — порт TCP 3389. Правило, разрешаее трафик RDP, не может быть создано автоматически при создании VM.

Выберите свой VM на портале Azure. Нажмите кнопку Конечные точки, чтобы просмотреть конечные точки, настроенные в настоящее время для вашего VM. Убедитесь, что существуют конечные точки, позволяющие трафику RDP в порту TCP 3389.

В следующем примере показаны допустимые конечные точки, разрешающая трафик RDP:

Если у вас нет конечной точки, позволяющей трафику RDP, создайте конечную точку облачных служб. Разрешить TCP в частный порт 3389.

Просмотрите диагностику загрузки VM. Этот шаг по устранению неполадок проверяет журналы консоли VM, чтобы определить, сообщает ли VM о проблеме. Не у всех VMs включена диагностика загрузки, поэтому этот шаг по устранению неполадок может быть необязательным.

Конкретные действия по устранению неполадок выходят за рамки этой статьи, но могут указывать на более широкую проблему, затрагиваемую подключением RDP. Дополнительные сведения о просмотре журналов консоли и экрана экрана VM см. в журнале Boot Diagnostics for VMs.

Проверьте состояние ресурсов VM. Этот шаг по устранению неполадок проверяет отсутствие известных проблем с платформой Azure, которые могут повлиять на подключение к VM.

Выберите свой VM на портале Azure. Прокрутите области параметров в разделе Справка в нижней части списка. Нажмите кнопку «Здоровье ресурсов». Здоровые отчеты ОАО как доступные:

Сброс учетных данных пользователей. Этот шаг по устранению неполадок сбрасывает пароль в локальной учетной записи администратора, который указывается, если вы не уверены или забыли учетные данные. После входа в VM необходимо сбросить пароль для этого пользователя.

Выберите свой VM на портале Azure. Прокрутите области параметров в разделе Справка в нижней части списка. Нажмите кнопку Сброс пароля. Введите имя пользователя и новый пароль. Наконец, нажмите кнопку Сохранить:

Перезапустите VM. Этот шаг по устранению неполадок может устранить все проблемы, которые возникли у самого VM.

Выберите свой VM на портале Azure и щелкните вкладку Обзор. Нажмите кнопку Перезапуск:

Убедитесь, что любой локальной брандмауэр или брандмауэр на компьютере позволяет исходящие TCP 3389 трафика в Azure.

Если у вас по-прежнему возникли проблемы с RDP, вы можете открыть запрос на поддержку или прочитать более подробные концепции и действия по устранению неполадок RDP.

Устранение определенных ошибок RDP

При попытке подключения к вашему VM с помощью RDP вы можете столкнуться с определенным сообщением об ошибке. Наиболее распространенные сообщения об ошибках:

Дополнительные ресурсы

Если ни одна из этих ошибок не произошла и вы по-прежнему не можете подключиться к VM с помощью удаленного рабочего стола, ознакомьтесь с подробным руководством по устранению неполадок для удаленного рабочего стола.